Am 18.2.2016 war Stefan Schlott bei der Java User Group Darmstadt und hat einen Vortrag mit dem Titel “Hack your own website“ gehalten.

Los ging es mit einer Liste der 10 häufigsten Sicherheitsschwachstellen bei Webanwendungen. Auf die Top 3 von dieser Liste ist Stefan genauer eingegangen.

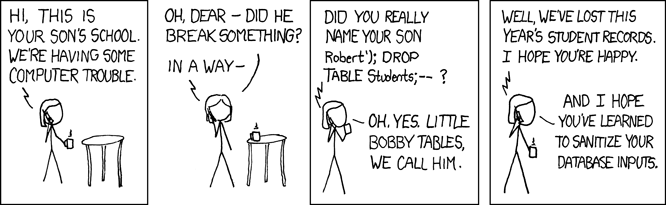

- SQL-Injection

- Fehlerhafte Authentifikation und Session Management

- Cross-Site Scripting (XSS)

Vorher gab es aber eine Übersicht der möglichen Einfallstore (Webapplikation, Application-Server, Datenbank, Caches, Proxies, Betriebssystem vom Server, Browser, Plugins, Betriebssystem vom Client, User und die Internet-Verbindung vom Client zum Server).

Anschließend hat er verschiedene Tools für das Penetration Testing erwähnt (Kali Linux) und “schwache“ Anwendungen, die man sich installieren kann, um Angriffe auszuprobieren (OWASP WebGoat, DVWA und TheBodgeltStore).

Mit ZAP (ZED Attack Proxy) hat Stefan dann live gezeigt, wie man Browseranfragen, abfangen, beobachten und auch manipulieren kann und welche Hilfsmittel das Tool zum Analysieren bereitstellt. Beispielsweise Spider, aktive und passive Scanner.

Danach hat er gezeigt, wie man mit ZAP zwischen Browser-Sessions wechseln kann, also beispielsweise ein Session-Cookie verwendet, um eine aktive Session zu “kapern“.

Der nächste Punkt auf der Liste war die SQL-Injection, d.h. wie man über ein normales Webformular Zugriff auf die Datenbank bekommen kann, wenn die Webanwendung nicht „ordentlich“ programmiert wurde.

Mit WebGoat und SQLMap hat er eindrucksvoll gezeigt, was über SQL-Injektion alles möglich ist (Fingerprinting der Datenbank, Datenbankdump, Passwörter auslesen, wenn der Passwort-Hash kein Salt enthält). Natürlich gab es auch Tipps, wie man solche Angriffe durch Validieren der Eingabefelder verhindert.

Der nächste Punkt auf der Liste war das Cross-Site Scripting. Das hat Stefan mit einer Geschichte zu MySpace eingeleitet. Ein XSS-Hack von 2005, der MySpace lahm gelegt hat („Samy is my hero“). Außerdem hat er noch das Tool Beef vorgestellt und anschließend wieder Tipps gegeben auf was man achten sollte, um XSS-Lücken in eigenen Anwendungen zu vermeiden.

Auf Brute Force Angriffe ist er nur noch sehr kurz eingegangen, weil der Duft der gelieferten Pizza einfach zu verlockend war. :-)

Aber bei Pizza, Bier und Cola war genug Zeit, um sich mit Stefan und den anderen Zuhörern auszutauschen und die Themen nochmal zu vertiefen.

Hipster Cola aus Hamburg. ;-) Und ein paar wenige leere Pizza-Schachteln, die noch nicht im Müllsack verschwunden waren.

Einen großen Dank an Stefan für den interessanten Vortrag! Und natürlich vielen Dank auch an die Telekom (Group Innovation+), dass wir den Vortrag in deren Räumlichkeiten abhalten konnten und sehr gut mit Pizza und Getränken versorgt wurden.

Insgesamt waren etwa 50 Leute bei der Veranstaltung dabei, die bis kurz vor 22 Uhr ging.

Die Folien zu dem Vortrag kann man sich hier ansehen.